Gelişmiş Tehdit Korumasında

Son Teknoloji:

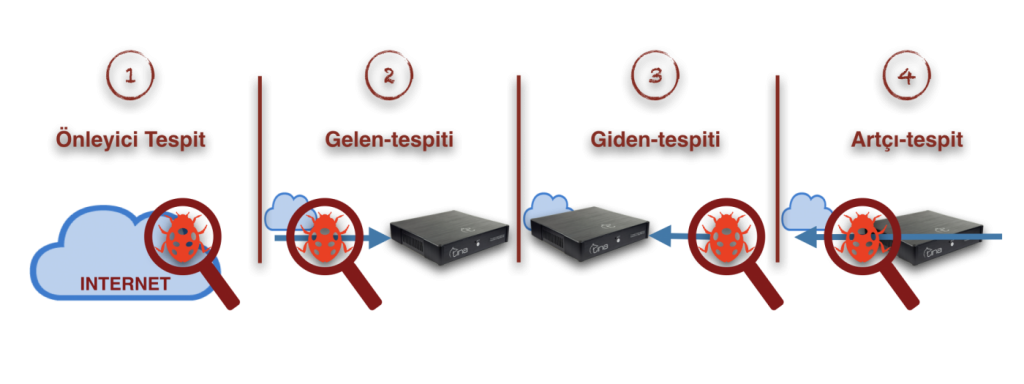

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik.

– Tehdit Veritabanlarının İzlenmesi ve Uygulanması : Çevrimiçi veritabanlarının incelenmesi, tehditlerin değerlendirilmesi ve tehditlerin önlenmesi için gerekli kuralların seçilmesi ve uygulanması bir güvenlik uzmanı için bir zorunluluktur. Bu noktada birkaç zorluk var; bunlardan biri mümkün olan en kısa sürede yapılması gereksinimi, bu önlemler alındığında davetsiz misafirlerin size karşı bilinen tehditleri kullanamaları engellenir ve ikinci zorluk bunu tüm yıl boyunca, her gün (!) günde 24 saat durmadan yapmaktır! Bu bir insanın işi değil, değil mi? Biz bunu otomatikleştirdik. – Haberleri İzleme ve Önlemeleri Uygulama : Şu anda henüz veritabanlarına dönüştürülmeyen çevrimiçi haberleri ve olayları incelemek, tehdit nedenlerini değerlendirmek, bunları bir eylem verilerine dönüştürmek ve benzer tehditleri önlemek için gerekli kuralları uygulamak zor ancak gerekli bir iştir, hem gelişmiş tehditlerden, sıfır gün saldırılarından hem de erken türeyen virüslerden korur. Aynı insana dayalı sorunu da burada da görürüz; mümkün olan en kısa zamanda ve 7/24 durmadan yapmak gerekir. Biz bunu otomatikleştirdik.

– Haberleri İzleme ve Önlemeleri Uygulama : Şu anda henüz veritabanlarına dönüştürülmeyen çevrimiçi haberleri ve olayları incelemek, tehdit nedenlerini değerlendirmek, bunları bir eylem verilerine dönüştürmek ve benzer tehditleri önlemek için gerekli kuralları uygulamak zor ancak gerekli bir iştir, hem gelişmiş tehditlerden, sıfır gün saldırılarından hem de erken türeyen virüslerden korur. Aynı insana dayalı sorunu da burada da görürüz; mümkün olan en kısa zamanda ve 7/24 durmadan yapmak gerekir. Biz bunu otomatikleştirdik. – Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik!

– Dolaşımdaki Dosyaların İzlenmesi ve Yerel Dosyaların İncelenmesi : E-posta filtreleri, güvenlik duvarı spam filtreleri, antivirüs tarayıcıları vb. dosya tabanlı saldırılar için farklı algılama sistemleri kullanılmasına rağmen, dosyalar bir ağ ortamında yine de karmaşık tehditlerdir. Dosya tehditlerini ortadan kaldırmak için, Internet’teki dolaşan dosyaları izlemeniz, sınıflandırmanız, temiz dosyalar / zarar veren dosyalar olarak sınıflandırmanız, hatta gerçek niyetlerini (!) algılamanız gerekir, çünkü zarar verme niyetini gizlemek için de kodlanabilirler. Aslında bu tam olarak bir takım işi, merak etmeyin, biz bunu da otomatikleştirdik! – Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!

– Hiperaktif Tehdit Denetimi : Yakın zamanda başlatılan bir saldırının belirlenmesi; ayrıntılarını toplamak ve yayılmadan hemen önce önlem uygulamak? Yok artık dediğinizi duyar gibiyiz. Bu tam bir güvenlik uzmanı çalışmasıdır. Biz bunu da otomatikleştirdik, ciddiyiz!Wannacry, Petya, Bad rabbit gibi popüler saldırılar bu metotla saldırı henüz Avrupa’da yeni görülmeye başlarken Tina kullanıcılarına sıçramadan Avrupa’da çok yüksek bir yüzde ile, Türkiye ve ABD’deki tüm sistemlerde de %100 başarıyla koruma sağlanabildi.

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik!

– Canlı Trafik Analizi : Kullanıcı gizliliğini ihlal etmeden bir trafiğin incelenmesi hassas bir konudur. Tüm kullanıcı trafik bilgilerini toplamadan ve gizlilik etiğinin ihlali olan kullanıcı eğilimlerini analiz etmeden, bağlantı protokolü davranışlarını analiz eder ve bir İnternet adresine doğru kasıtsız bağlantıları izleriz. Yeni bir site mi yoksa önbelleğe alınmış bir site mi olduğu önemli değildir, herhangi bir veritabanına dahil olmasa bile, yakın zamanda başlatılan bir trafik anında analiz edilir; gizlilik ihlali olmadan ve kasıtlı veya kasıtsız bağlantı belirlenir. Bu güvenlik uzmanının işidir, bunu da otomatikleştirdik! – Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik.

– Saldırgan Geri Çağırma (Callback) Trafik Analizi : Kasıtsız olarak ve/veya kullanıcı bilgisi olmadan başlatılan bir trafiği; kendini birçok yönden gizliyor olsa dahi tespit edebiliriz. Herhangi bir veritabanında bulunan, bilinen bir hacker trafiği veya bilinmeyen bir sıfır gün (zero-day) saldırısı olup olmadığı farketmeksizin, gizlilik ihlali olmadan, anında ve otomatik analiz etmeye hazırız. Bu bir güvenlik uzmanı işidir ve biz bunu otomatikleştirdik. – Saldırgan İlk Aşama Engellemesi : Tüm önleme teknikleriniz ve tespit teknikleriniz başarısız olsa bile; mücadele etmek için yardım ediyoruz! Bir saldırganın ağa sızdıktan sonra ortamı haritalaması gerekir; değerli varlıkları, sunucu varlıklarını bulmaya veya ağın büyüklüğünü belirlemeye çalışan saldırganı karıştırmak ve durdurmak için oradayız. Haritalama niyetlerini tespit edebilir ve önleyebiliriz. Ayrıca, saldırgana giden trafiği analiz eder ve devam eden netice trafiğini de anında durdururuz. Unutmayın, biz varız.

– Saldırgan İlk Aşama Engellemesi : Tüm önleme teknikleriniz ve tespit teknikleriniz başarısız olsa bile; mücadele etmek için yardım ediyoruz! Bir saldırganın ağa sızdıktan sonra ortamı haritalaması gerekir; değerli varlıkları, sunucu varlıklarını bulmaya veya ağın büyüklüğünü belirlemeye çalışan saldırganı karıştırmak ve durdurmak için oradayız. Haritalama niyetlerini tespit edebilir ve önleyebiliriz. Ayrıca, saldırgana giden trafiği analiz eder ve devam eden netice trafiğini de anında durdururuz. Unutmayın, biz varız.

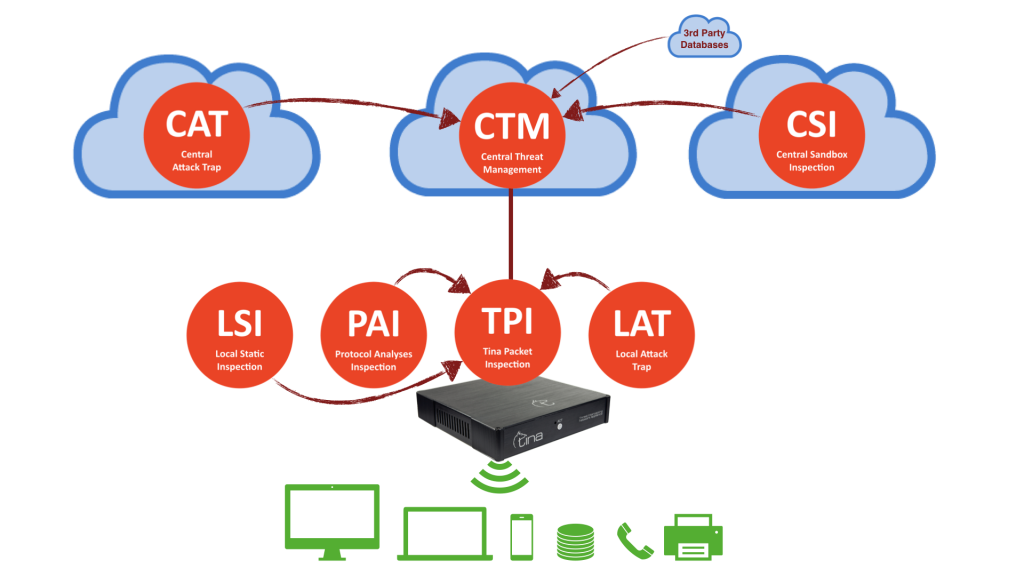

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CTM, trafik, bilgi işleme, depolama gibi noktalarda kendini otomatik yükseltme kapasitesine sahiptir ve kendini yönetir. Ayrıca, farklı coğrafi konumlarda bulut üzerine yerleştirilmiş yüksek ulaşılabilirlik için güvenli olarak tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

Diğer TINA sistemlerini merkezi laboratuvar analizleri ile destekler.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CAT’in dünya çapında yerleşik kendi sektörel tuzakları vardır ve 7/24 aktif olarak çeşitli veri tabanlarından yeraltı (deepweb) sistemlerinden bile bilgi toplayıp kendini yönetmektedir. Farklı coğrafi konumlarda buluta yerleştirilen yüksek ulaşılabilirlik için tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

Diğer TINA sistemlerini merkezi laboratuvar analizleri ile destekler.

Çoklu Yapı

Takip ve Destek Sistemi

Veri Mahremiyeti ve Koruma

Atlatma Tekniklerine Karşı Önlemleri

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; CAT, trafik, bilgi işleme, depolama gibi noktalarda kendini otomatik yükseltme kapasitesine sahiptir ve kendini yönetir. Sadece dosyalarınızı analiz etmekle kalmaz, aynı zamanda dünyanın dört bir yanındaki internette dolaşan nesneleri aktif olarak 7/24 analiz eder. Farklı coğrafi konumlarda buluta yerleştirilen yüksek kullanılabilirlik için tasarlanmıştır. En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

* Test aşamasında olan ve yeni sunulan teknolojimizdir.

Diğer TINA sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

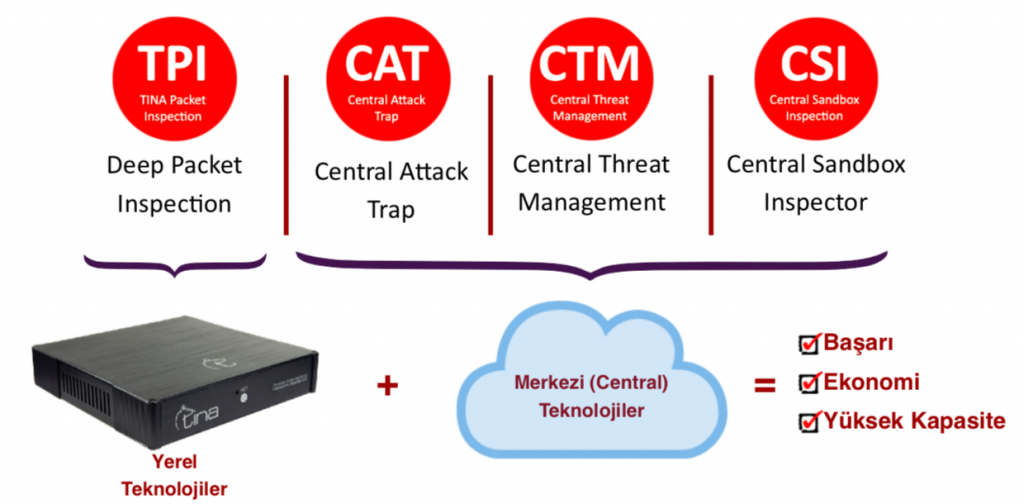

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; TPI’mızın kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi hesaplama, depolama ve yönetme vb. tam yükte %50’den fazla kullanmıyoruz. Donanım bypass ve yazılım önlemlerimiz var (sadece TINA sahiplerine ayrıntılı bilgileri veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

Diğer TINA sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; LAT’ımızın kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi tam yükte% 50’den fazla kullanmıyoruz; hesaplama, depolama ve yönetme hepsi kontrol altında. Donanım bypass ve yazılım önlemleri var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

Diğer TINA sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Size kesin rakamlar vermeyeceğiz, üzgünüz, ama biraz ipucu verelim; PAI’mizin kendi kapasite yöneticisi sistemi var, 1 saniyede 1Gbps trafik analizi yapıyoruz. Donanım kapasitemizi tam yükte% 50’den fazla kullanmıyoruz; hesaplama, depolama ve yönetme hepsi kontrol altında. Donanım bypass ve yazılım önlemleri var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

Diğer TINA sistemlerini ve teknolojilerini, otomatik takip edilir laboratuvar analizleri, anlık analizleri ve diğer yerel analizleri ile destekler.

Çoklu Yapı

Maalesef, muazzam dosya miktarlarına sahip kullanıcılar için kesin rakamlar vermeyeceğiz, ancak LSI sistemimiz genişletilebilir donanım seçeneklerine sahip, aynı zamanda diğer TINA sistemleriyle tamamen uyumlu olan bir konumda birden fazla LSI ünitesi çalıştırabilir. Bypass ve yazılım önlemlerimiz var (sadece TINA sahiplerine ayrıntılı bilgiler veriyoruz). En iyi olma gereksinimlerini biliyoruz ve bunun için “we tried harder”.

TINA İnternet trafiğini köprü (bridge) olarak inceler, herhangi bir yönlendirme (routing) gerektirmez. Kural yazılmadan kullanıldığı için aktif bir ayar değişikliği veya yönetim arabirimi öğrenmeyi gerektirmez, ek bir eğitim yükü ve aktif takip gereksinimi bulunmaz.

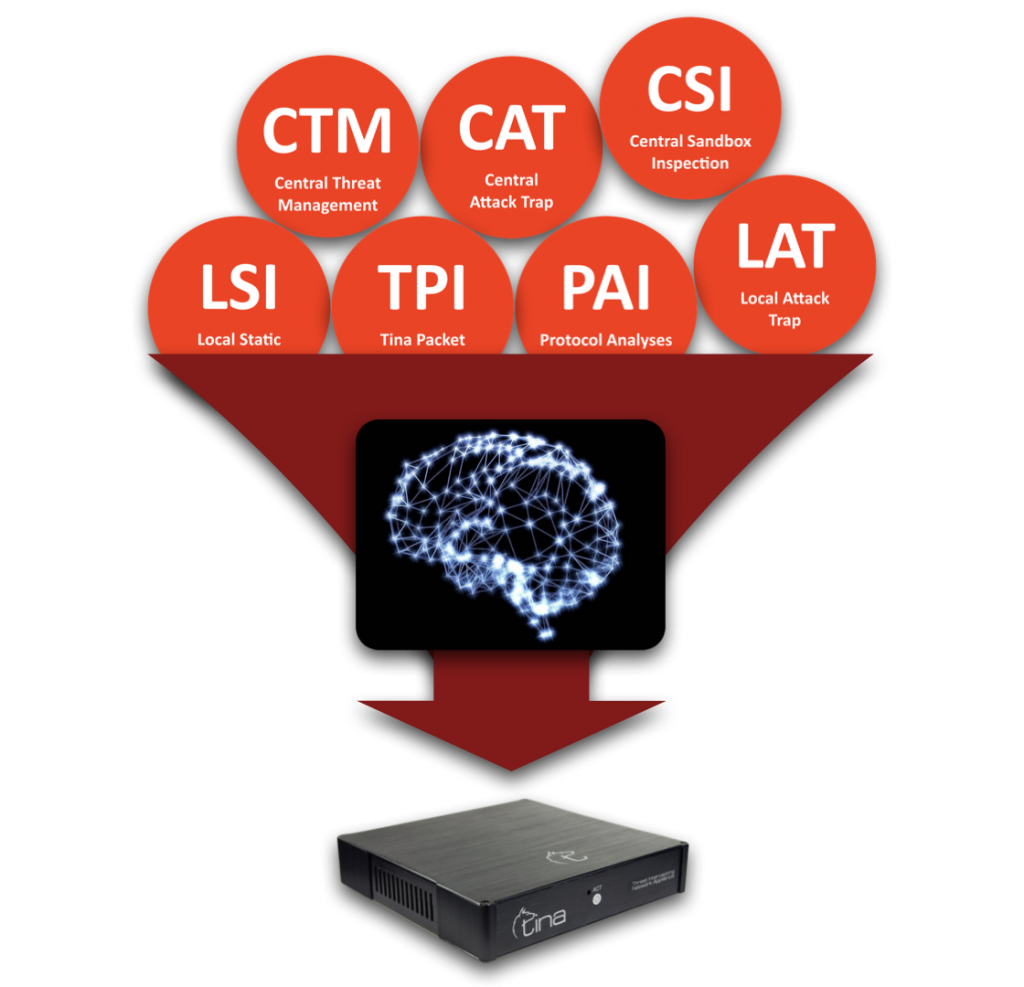

TINA sadece statik analizle sınırlı kalmaz, davranış analizi ve dinamik analiz ile de kuvvetli inceleme sağlar. Tüm bunlara ek olarak TINA bir orkestrasyon içerir; çok yönlü ve etkileşimli otomatikleştirilmiş analizi kendi başına uygular.

TINA sanal makinalarda gerçek işletim sistemli kum havuzu (sandbox) üzerinde analiz yapar, sanal makina atlatma tekniklerini kontrol eder. Yalnızca dosya bazlı inceleme ile sınırlı değildir, çoklu dinamik inceleme katmanına sahiptir, çeşitli bağlantıların da incelemesini yapabilir.

Honeypot ve Honeynet teknolojilerini kullanan TINA, yerel ve dağınık istihbarat ağı ile merkez veri tabanı üzerinden tümleşik, sürekli iletişim halinde çalışır, başarılı savunma sağlar.